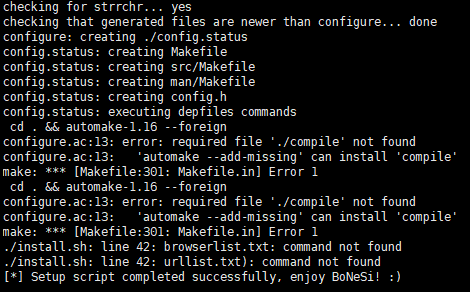

최신 kali linux에 bonesi를 설치해보니 아래와 같은 문제가 발생됩니다.

https://github.com/Markus-Go/bonesi의 clone을 통해 설치 -> configure 단계에서 실패

Markus-Go/bonesi

BoNeSi - the DDoS Botnet Simulator. Contribute to Markus-Go/bonesi development by creating an account on GitHub.

github.com

https://github.com/kkirsche/install-BoNeSi의 install.sh 파일을 통해 설치 -> make 단계에서 실패

kkirsche/install-BoNeSi

For Installing DDoS Botnet Simulator on Kali. Contribute to kkirsche/install-BoNeSi development by creating an account on GitHub.

github.com

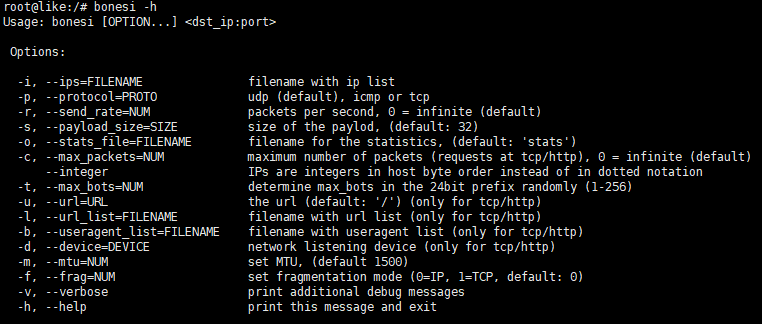

결국 관련 패키지를 모두 설치하니 configure -> make -> make install 단계를 거쳐 설치가 완료되었습니다.

# 설치방법

1. git clone https://github.com/Markus-Go/bonesi.git

2. sudo apt-get install autoconf automake gcc make libnet1-dev

3. ./configure

4. autoconf -f -i

5. make

6. make install

unetbootin-windows-471.exe

unetbootin-windows-471.exe